Created: 2009-06-23 12:25:23

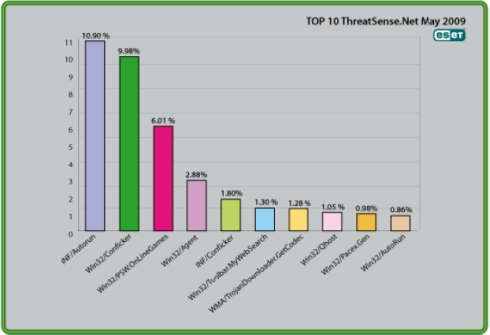

圖一: 2009年5月的十大病毒排行榜

其他最普遍的威脅會在下文詳細地說明,包括它們之前在十大所佔的位置,和他們與其他病毒比較的相對百分比 。

1. INF/Autorun

上月排名:2

佔病毒偵測總數:10.90%

這類型的威脅是指使用批次檔Autorun.inf來感染檔案的惡意程式。這個批次檔包含了外置儲存裝置(例如USB手指和外置硬碟)的自動執行資訊。惡意程式會經由外置儲存裝置在電腦上自動執行並不斷地傳播到其他電腦或置裝置上。ESET 防護軟件會使用啟發式掃描偵測出這些曾被更改的autorun.inf檔案替用家防護入侵。

對使用者來說,這代表什麼意思?

外置儲存裝置的使用非常普及,惡意程式製造者意識到這一點,並加以利用,所以這一類的威脅常高據頭兩位位置。Windows預設了自動執行在外置儲存裝置的Autorun.inf檔案。有許多類型的惡意程式會把自己複製到外置儲存裝置,雖然這可能不是惡意程式的首要傳播方法,但惡意程式編程者亦會加入這個後備方法。

Randy Abrams寫過有關這問題的網誌(https://www.eset.com/threat-center/blog/?p=94)去教導使用者關閉這個預設功能會遠勝於單單倚靠防毒軟件偵測它出來。你亦可以參考他提供的其他建議https://www.eset.com/threat-center/blog/?p=548。

2. Win32/Conficker

上月排名:1

佔病毒偵測總數:9.98%

Win32/Conficker會通過微軟Windows操作系統未修補的漏洞來繁殖網絡蠕蟲。該蠕蟲利用Windows的RPC子系統漏洞傳播,攻擊者可遠程控制及攻擊受感染的電腦。

Win32/Conficker會通過Svchost進程加載DLL。這威脅會連接網絡預先設定的伺服器或下載其他惡意程式組件。

對使用者來說,這代表什麼意思?

雖然ESET對於Conficker有 好的偵測能力,但為了避免其他威脅利用這個系統漏洞,請確保你系統已安裝了10月底由微軟發佈的相關系統更新檔。關於該漏洞的詳細資料,請參考https://www.microsoft.com/technet/security/Bulletin/ms08-067.mspx

有關的分析資料可參考:http://mtc.sri.com/conficker

3. Win32/Psw.OnLineGames

上月排名:3

佔病毒偵測總數:6.01%

這是一種具Rootkit功能並可以記下鍵盤輸入紀錄的木馬程式,它會收集網上遊戲者的登入身份和資料,發送到入侵者的電腦。

對使用者來說,這代表什麼意思?

多月來,這個威脅和INF/Autorun在首兩位不停交替著。

MMORPG(大型線上角色扮演遊戲,像天堂、魔獸世界和Second Life)應該留意該惡意程式的威脅範圍,這對玩家來說是非常重要的。因為當中牽涉的,不只是單單的滋擾、惡作劇或一些毫無意義的假病毒攻擊,更有一些網絡釣魚或欺詐都會導致玩家在現實世界的經濟損失。

關於這威脅,ESET的惡意程式研究小組在上年底的全球威脅報告中,有更詳盡的闡述,請參考https://www.eset.com/threatcenter/threat_trends/EsetGlobalThreatReport

4. Win32/Agent

上月排名:4

佔病毒偵測總數:2.88%

ESET NOD32以Win32/Agent來識別這個惡意代碼偵測。它會竊取受感染電腦中的使用者的個人資料。

為達此目的,惡意程式會把自己複製到電腦的暫存檔案位置,並根據本身檔案或過去曾經在其他系統隨機建立的相似檔案,新增機碼到登錄檔,使惡意程式每次在電腦啟動時自動執行。

對使用者來說,這代表什麼意思?

建立隨機檔名是惡意程式隱藏自己的其中一種方法,並已沿用許多年。雖然檔名

是可以幫助偵測惡意程式,但我們絕不應依賴此作為辨別威脅的首要識別機制,尤其是當一些防護程式的廣告標榜「我們是唯一可以偵測nastytrojan.dll檔名威脅的防毒產品。」時,使用者應特別留意。

5. INF/Conficker

上月排名:6

佔病毒偵測總數:1.80%

INF/Conficker與INF/Autorun具有密切的關係:它是一種傳播Conficker蠕蟲最新變種的autorun.inf檔案。這再一次帶出停用Autorun功能的必要:詳情請參閱上文的INF/Autorun部份。

6. Win32/Toolbar.MywebSearch

上月排名:9

佔病毒偵測總數:1.30%

這是一個可能具有潛在風險並不受用家歡迎的應用程式(Potentially Unwanted Application)。在這種情況下,它是一個包括搜索功能的工具列,它會引導使用者通過MyWebSearch.com 搜尋資料。

對使用者來說,這代表什麼意思?

這種特殊的滋擾已名列十大名單多個月了。

惡意程式防護公司都不願意把PUA(Potentially Unwanted Application)正式列為惡意程式,PUA(Potentially Unwanted Application)通常不在掃描器的預設掃描設定中,因為有些廣告軟件和間諜程式可被視為合法的,尤其是如果它在終端用戶許可協議中提到(就算只是很小的字)自己的程式行為。

7. WMA/TrojanDownloader.GetCodec

上月排名:7

佔病毒偵測總數:1.28%

Win32/GetCodec.A是一種會修改媒體檔案的惡意程式。這種惡意程式會轉換電腦中的所有音效檔案成WMA格式,並在檔案中新增一個標頭 (header),要求使用者到指定網址下載一個新的解碼器去讀取該媒體檔案。WMA/TrojanDownloader.GetCodec.Gen會下載相關病毒Wimad.N感染GetCodec變種、如Win32/GetCodec.A。

對使用者來說,這代表什麼意思?

惡意程式假冒成一種新的視頻編解碼器,是許多惡意程式製作者和發佈者所喜歡使用的技倆。正如Wimad,受害者因為相信那是一些有用或有趣的程式,而被騙執行惡意代碼。雖然沒有簡單或者統一的測試去證實是否真的有一個新的編解碼器或者只是某種木馬程式,但我們仍鼓勵你儘量小心,並對任何不請自來的工具下載邀請,持有懷疑態度。即使該工具來自一個可信任的網站,亦需儘可能了解和驗證它的真偽。(可參考:https://www.eset.com /threatcenter/blog/?p=170)

8. Win32/Qhost

上月排名:8

佔病毒偵測總數:1.05%

這種威脅會將自己複製到Windows的%system32%資料夾裏,然後利用其指令及控制伺服器與DNS溝通。Win32/Qhost可透過電郵傳播,並將受感染電腦的控制權交給攻擊者。這木馬群組透過更改受害電腦裏的檔案以更改其與特殊domains之間的通訊。

對使用者來說,這代表什麼意思?

這是一個透過更改受攻擊電腦的DNS設定以改變domain名稱與IP地址之間配對的例子。使該電腦不能連接到安全的網頁進行更新,甚或是連接時不動聲色地移花接木到惡意的網站。Qhost通常會使用這手法以執行”中間人”(man-in-the-middle)的銀行攻擊。

9. Win32/Pacex.Gen

上月排名:16

佔病毒偵測總數:0.98%

Pacex.Gen是使用容易今人混淆的外殼包裹著多種的惡意程式檔案。名稱上的Gen指“Generic”,即通用的意思。可見它擁有種類繁多的已知變種,並可憑相似的病毒特徵來偵測出未知的變種來。

對使用者來說,這代表什麼意思?

這威脅最常被利用於盜取密碼的木馬程式裏,因此偷取網上遊戲密碼的PSW.OnlineGames威脅被歸納為Pacex的一種。由於這兩威脅之間難免存在著重疊的區域,所以估計真實的PSW.OnlineGames威脅數字應會較早前所提及的平均數字更為嚇人。幸好的是,在各前瞻性偵測機制的努力底下,這威脅的爆發暫時得以控制:正如早前的會議報告所說,主動偵測惡意程式較準確地判斷出它更為重要。(“The name of the Dose”: Pierre-Marc Bureau 及 David Harley, 第十八屆Virus Bulletin國際會議程序(2008))

10. Win32/Autorun

上月排名:10

佔病毒偵測總數:0.86%

凡利用Autorun.inf檔案傳播的威脅皆會被標籤著”Autorun”的字眼。當插入外置儲存裝置的時候,Autorun.inf便會自動執行該裝置上的程式。ESET網站將會在短期內發佈有關的介紹。它對使用者帶來的意思與INF/Autorun大致相同。

最新情報

一個又一個的Patch Tuesday

經過了幾個月來的Patch Tuesday,Microsoft終於對PowerPoint的保安問題作出回應。國際間碟式的攻擊在早幾年前是相當常見的,但幸好是次攻擊並非屬於集體性的,且沒有威脅著政府及軍事等重要部門,所以Microsoft明顯對近日Excel 及PowerPoint的漏洞並不太過著急。至於Mac至今仍未有任何公佈。

舊式的macro病毒已經消失了好一段時間,隨之而來的文件性威脅(document-borne threat)卻仍然非常活躍,當中包括零日攻擊,或被加入可執行的或惡意的連結等等。當中PDF文件更是一個經常被攻擊的對象(這更曾經多次成為CARO工作坊的討論問題)。幸好的是,Adobe終於對部份對Adobe Reader及Acrobat有影響的漏洞提供保安更新。並打算推行一季一更新的政策,希望藉此能對意外事件提供充足的溝通時間從而增加收補漏洞的速度。雖然筆者並不確定這計劃的推行成效會怎樣,但至少Adobe能表示出它的努力和誠意。但如果它們只會對Threat-Center 網誌所提到的威脅作回應的話,恐怕我們在未來要把所有細微的問題也放上網誌才行。

春季會議

過去的一個月可以說是研究組的一個非常繁忙的日子。在四月末期(五月初)的時間到了美國出席Infosec會議。當天David Harley為我們從商業角度分析了反惡意程式測試的好與壞(詳情請看https://www.eset.com/threat-center/blog/ )。在隨後的數星期裏,Pierre-Marc Bureau及來自斯洛伐克的Juraj Malcho在布達佩斯行的CARO工作坊裏,就MS08-067漏洞發表了一個演說。這漏洞由多種惡意軟體所發掘出來,特別是Win32/Conficker。其他議題包括Microsoft及Adobe 的漏洞,更有趣的是”in-the-cloud”技術所帶來的漏洞。

CARO(the Computer Antivirus Research Organization)的惡意程式研究已進行了20年。近年一年一度所舉辦的工作坊更吸引了不少行內的研究團體參與。至於在2008年才正式成立的AMTSO(the Antivirus-Malware Testing Standards Organization),雖然並沒有CARO的長久歷史,卻有著驚人的測試成果。由於這兩個組織的聯繫緊密,所以參與CARO工作坊的人大多會同樣出席在AMTSO的工作坊上。

與其說這些工作坊是個演說式的分享會,不如說是個協作坊。在工作坊期間,有效地認可了”in-the-cloud”及”樣本驗證”(validating samples)這兩篇論文。它們是無法想像的有趣及重要的。

例如,使用”in-the-cloud”這技術測試產品需要長時間的維持或中斷電腦對外的連繫,這有機會帶來極為嚴重的影響。長時間的對外連繫會增加惡意軟件外洩的機會,從而提高外界電腦的風險;而長時間的封閉連繫雖然是啟發式偵測上的重要一環,但卻存在著許多技術上的難題有待解決。

此外,組織成員更通過了”要求及處理覆核評估分析”的處理文件。即無論公司或個人均可向AMTSO要求一份測試或覆核的專業分析,能有效地對覆核作出評估 。這可以鼓勵測試公司做到最好,但卻有可能成為保安公司決絕覆核的藉口。

身為ESET Malware Intelligence主任同時又兼任覆核分析委員會成員的David Harley則表示:「如果委員會對每一份覆核都作分析的話,將會是非一般的繁忙……在本人的立場,好希望測試者能自動自覺地依照AMTSO所提供的方案做事,並不是向天祈求避開AMTSO的覆核。”」

現時所有AMTSO 所提供的文件均可在https://www.amtso.org/documents 找到。Virus Bulletin的讀者可以在https://www.virusbtn.com 閱讀來自David Harley對六月CARO 及AMTSO工作坊的回顧。

David及Randy在柏林的EICAR上攜手演說David的”履行反惡意程式測試的來龍去脈”(Execution Context in Anti-Malware Testing):這是AMTSO及EICAR之間的一個罕有的合作機會,是拉緊兩者合作距離的重要一步。詳情可瀏覽https://www.eicar.org 。

另外,Randy出席了在拉斯維加斯的Interop,Pierre-Marc出席了在克拉科夫的會議,而David則出席了在美國的Channel Expo。

捍衛我們的電子世界

在聖地牙歌,ESET被贊助推行一個” 捍衛我們電子世界”(Securing Our eCity)的行動。部份研究組的成員更投入了許多時間及心力。要知更多有關資料可以瀏覽http://www.securingourecity.org 及http://www.securingourecity.org/news.php 以得到最新消息。

ESET的Technical Education主任Randy Adrams認為” Securing Our eCity”是一個由ESET、大眾及私人機構共同提供的一個預防網路詐騙的教育運動。這可以提供免費的保安課程,教導應如何避免自己成為網路詐騙的受害者。在五月末期及六月初的時候,將會推出少量免費的網路詐騙講座。”希望能把” Securing Our eCity”這運動傳揚開去。