Created: 2009-03-09 12:43:12

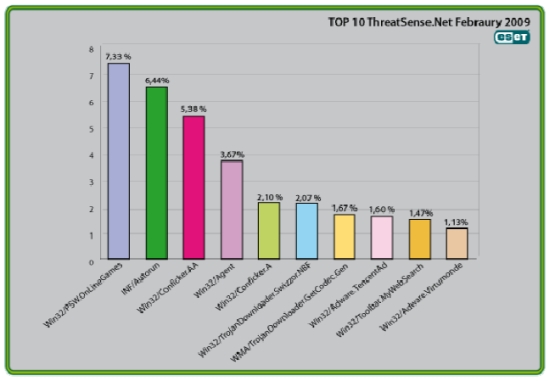

圖1 :2009年2月的前十大威脅

ESET的ThreatSense.Net® 提供一個可靠的惡意程式報告,仔細地分析最新的網絡威脅。最新的報告顯示,惡意程式Win32/psw.onlinegames再次成為最大的網絡威脅,它被偵測的百分比約佔病毒偵測總數的7.33%。在以下的報告中,我們會更詳細地分析和說明ThreatSense.Net®所偵測出來的十大威脅(包括上月排名和病毒偵測比率):

1. Win32/Psw.OnLineGames

上月排名:2

佔病毒偵測總數:7.33%

這是一種具Rootkit功能並可以記下鍵盤輸入紀錄的木馬程式,它會收集網上遊戲者的登入身份和資料,發送到入侵者的電腦。

對使用者來說,這代表什麼意思?

多月來,這個威脅和INF/Autorun在首兩位不停交替著。

MMORPG(大型線上角色扮演遊戲,像天堂、魔獸世界和Second Life)應該留意該惡意程式的威脅範圍,這對玩家來說是非常重要的。因為當中牽涉的,不只是單單的滋擾、惡作劇或一些毫無意義的假病毒攻擊,更有一些網絡釣魚或欺詐都會導致玩家在現實世界的經濟損失。

關於這威脅,ESET的惡意程式研究小組在上年底的全球威脅報告中,有更詳盡的闡述,請參考https://www.eset.com/threatcenter/threat_trends/EsetGlobalThreatReport

2. INF/Autorun

上月排名:1

佔病毒偵測總數:6.44%

這類型的威脅是指使用批次檔Autorun.inf來感染檔案的惡意程式。這個批次檔

包含了外置儲存裝置(例如USB手指和外置硬碟)的自動執行資訊。惡意程式會經由外置儲存裝置在電腦上自動執行並不斷地傳播到其他電腦或置裝置上。ESET 防護軟件會使用啟發式掃描偵測出這些曾被更改的autorun.inf檔案替用家防護入侵。

對使用者來說,這代表什麼意思?

外置儲存裝置的使用非常普及,惡意程式製造者意識到這一點,並加以利用,所以這一類的威脅常高據頭兩位位置。

Windows預設了自動執行在外置儲存裝置的Autorun.inf檔案。有許多類型的惡意程式會把自己複製到外置儲存裝置,雖然這可能不是惡意程式的首要傳播方法,但惡意程式編程者亦會加入這個後備方法。

Randy Abrams寫過有關這問題的網誌(https://www.eset.com/threat-center/blog/?p=94)去教導使用者關閉這個預設功能會遠勝於單單倚靠防毒軟件偵測它出來

你亦可以參考他提供的其他建議https://www.eset.com/threat-center/blog/?p=548。而這個問題,在2008年全球威脅中期報告https://www.eset.com/threatcenter/和2008年全球威脅報告https://www.eset.com/threatcenter/threat_trends/EsetGlobalThreatReport中亦有論述。 微軟安全建議(967940)於2009年2月24日公佈的「Windows Autorun功能更新」,也嘗試了進一步解決這問題:請參閱

https://www.microsoft.com/technet/security/advisory/967940.mspx和

https://support.microsoft.com/kb/967715

3. Win32/Conficker.AA

上月排名:6

佔病毒偵測總數:5.38%

Win32/Conficker.AA蠕蟲病毒透過共用資料夾和外置儲存裝置傳播。

它會嘗試連接到遠端電腦來攻擊伺服器的漏洞。

如果你想要這威脅的詳細描述,請參考以下網誌:

https://www.eset.eu/encyclopaedia/conficker_aa_trojan_win32_agent_bbof_w32_down

adup_b_w32_conficker_worm_gen_a?lng=en

對使用者來說,這代表什麼意思?

雖然ESET能有效地偵測Conficker的所有變種,但使用者亦必需要確保他們的系統已更新微軟去年10月底提供的最新修正檔,避免其他威脅利用同一漏洞。

https://www.microsoft.com/technet/security/Bulletin/ms08-067.mspx

請注意,Conficker亦會使用autorun功能傳染病毒。

4. Win32/Agent

上月排名:4

佔病毒偵測總數:3.67%

ESET NOD32以Win32/Agent來識別這個惡意代碼偵測。它會竊取受感染電腦中的使用者的個人資料。

為達此目的,惡意程式會把自己複製到電腦的暫存檔案位置,並根據本身檔案或過去曾經在其他系統隨機建立的相似檔案,新增機碼到登錄檔,使惡意程式每次在電腦啟動時自動執行。

對使用者來說,這代表什麼意思?

建立隨機檔名是惡意程式隱藏自己的其中一種方法,並已沿用許多年。雖然檔名

是可以幫助偵測惡意程式,但我們絕不應依賴此作為辨別威脅的首要識別機制,尤其是當一些防護程式的廣告標榜「我們是唯一可以偵測nastytrojan.dll檔名威脅的防毒產品。」時,使用者應特別留意。

5. Win32/Conficker.A

上月排名:3

佔病毒偵測總數:2.1%

Win32/Conficker會通過微軟Windows操作系統未修補的漏洞來繁殖網絡蠕蟲。該蠕蟲利用Windows的RPC子系統漏洞傳播,攻擊者可遠程控制及攻擊受感染的電腦。

Win32/Conficker會通過Svchost進程加載DLL。這威脅會連接網絡預先設定的伺服務域名下載其他惡意程式組件。

對使用者來說,這代表什麼意思?

雖然ESET對於Conficker有非常好的偵測能力,但為了避免其他威脅利用這個系統漏洞,請確保你系統已安裝了10月底由微軟發佈的相關系統更新檔。關於該漏洞的詳細資料,請參考https://www.microsoft.com/technet/security/Bulletin/ms08-067.mspx

有關的分析資料可參考:http://mtc.sri.com/conficker

6. Win32/TrojanDownloader.Swizzor.NBF

上月排名:36

佔病毒偵測總數:2.07%

惡意程式Win32/TrojanDownloader.Swizzor常被發現於受感染的電腦上,用以下載和安裝其它惡意程式組件。

Swizzor惡意程式會安裝多個廣告程式到受感染電腦。有些Swizzor變種不會感染俄羅斯語言的系統,你可參考:https://www.eset.com/threat-center/blog/?p=415

對使用者來說,這代表什麼意思?

正如我們先前多次討論,我們很難有一條清晰的界線去劃分惡意程式和其他有害的程式,如廣告程式和惡意程式都經常使用作廣告用途。無論病毒製作者的目的是商業利益、意識形態、惡作劇或惡意攻擊,他們大多以金錢為首要出發點。

有些病毒會避免感染某些國家的電腦,Pierre-Marc Bureau解釋:它們希望藉此逃過這些國家邊境內的法律懲罰。就像最早版本的Conficker便使用不同的技術,以避免感染烏克蘭的電腦。這些蛛絲馬跡有可能提示我們攻擊者的國籍。

7. WMA/TrojanDownloader.GetCodec.Gen

上月排名:5

佔病毒偵測總數:1.67%

Win32/GetCodec是一種會修改媒體檔案的惡意程式。這種惡意程式會轉換電腦中的所有音效檔案成WMA格式,並在檔案中新增一個標頭(header),要求使用者到指定網址下載一個新的解碼器去讀取該媒體檔案。WMA/TrojanDownloader.GetCodec.Gen會下載相關病毒Wimad.N感染GetCodec變種、如Win32/GetCodec.A。

對使用者來說,這代表什麼意思?

惡意程式假冒成一種新的視頻編解碼器,是許多惡意程式製作者和發佈者所喜歡使用的技倆。正如Wimad,受害者因為相信那是一些有用或有趣的程式,而被騙執行惡意代碼。雖然沒有簡單或者統一的測試去證實是否真的有一個新的編解碼器或者只是某種木馬程式,但我們仍鼓勵你儘量小心,並對任何不請自來的工具下載邀請,持有懷疑態度。即使該工具來自一個可信任的網站,亦需儘可能了解和驗證它的真偽。(可參考:https://www.eset.com/threatcenter/blog/?p=170)

8. Win32/Adware.TencentAd

上月排名:73

佔病毒偵測總數:1.60%

威脅Win32/Adware.TencentAd會在受感染電腦顯示廣告。這個廣告程式針對亞洲的電腦,而且往往在下載東西時感染。

對使用者來說,這代表什麼意思?

使用者於下載時感染病毒的比例可能是高估了。受害者往往是被社會工程技巧所騙而執行惡意程式。相較之下,惡意程式如果依賴系統漏洞來感染電腦,效力往往會下降,並使許多的潛在受害者修補漏洞,而且一些可以利用的漏洞是有限的,良好的管理可以讓風險減少(個人以及企業)。

9. Win32/Toolbar.MywebSearch

上月排名:6

佔病毒偵測總數:1.47%

這是一個可能具有潛在風險並不受用家歡迎的應用程式(Potentially Unwanted Application)。在這種情況下,它是一個包括搜索功能的工具列,它會引導使用者通過MyWebSearch.com 搜尋資料。

對使用者來說,這代表什麼意思?

這種特殊的滋擾已名列十大名單多個月了。

惡意程式防護公司都不願意把PUA(Potentially Unwanted Application)正式列為惡意程式,PUA(Potentially Unwanted Application)通常不在掃描器的預設掃描設定中,因為有些廣告軟件和間諜程式可被視為合法的,尤其是如果它在終端用戶許可協議中提到(就算只是很小的字)自己的程式行為。

10. Win32/Adware.Virtumonde

上月排名:7

佔病毒偵測總數:1.13%

這威脅偵測代表一種廣告木馬程式。它會不停發送令人覺得滋擾的廣告到使用者的電腦。在執行時,Virtumonde會在未經使用者同意下,同時打開多個彈出視窗顯示廣告。通常這種廣告程式都很難去完全移除。這類廣告是惡意程式製造者的一大收入來源,所以你會持續在十大威脅中發現它的踪影。

對使用者來說,這代表什麼意思?

Virtumonde對廠商和客戶來說,已經成為一個很難解決的問題,遠遠超過「廣告」或「可能有害」的地步。Virtumonde本身可能有合法的廣告目的,但亦可能導致使用者無法正常使用電腦,所以使用者接受軟件的使用者條款及協議時,須要特別留心字眼和細節。你亦可以參考我們的網誌「廣告程式、間諜程式和可能有潛在風險的應用程式」https://www.eset.com/threat-center/blog/?p=138

最新情報

零時差攻擊及針對性的惡意程式

我們今年已經看到了一些使用資料檔案運載惡意程式的實例。在大多數情況下,惡意程式會利用應用程式的安全漏洞進行感染。其中一個Excel木馬程式、X97M/TrojanDropper.Agent.NAI便是利用了一個微軟最近公佈的漏洞(https://www.microsoft.com/technet/security/advisory/968272.mspx)

Microsoft在2009年2月24日發表的安全通報(968272):「微軟Office Excel中的漏洞可能會允許遠端代碼執行」,並在2009年2月25日更新。這漏洞會影響較微軟Office 2000、2004、2008(Mac版) 、Excel檢視器和Mac的XML檔案

格式轉換器等。

該漏洞嚴重影響到個人電腦。當有問題的Excel文件開啟後,後門木馬程式Win32/Agent.NVV會允許遠程攻擊者存取我控制電腦。微軟應承儘快提供修正檔

以減低有關漏洞帶來的風險。

相信許多人會記起十多年前,使用文件閱讀程式讀取MSOffice文件是很安全的,因為當時不會執行Macros。但不幸地,我們不是指Macros,而是文件閱讀程式本身也有漏洞。該漏洞允許特製的Excel文件存取無效物件,使攻擊者可以執行任意代碼。在這種情況下,有害代碼可以嵌入到試算表格中,然後執行文件成一個服務並開始運行。

David Harley和Juraj Malcho提供和建議的一些資料:

1.)http://www.scmagazineuk.com/Vulnerability-discovered-in-Microsoft-Excel-thatcontains-Trojan/article/127998/Trojan/article/127998/

2.)http://www.journalism.co.uk/66/articles/533643.php

3.)https://www.eset.eu/press-excel-exploit-cyber-attack

4.)https://www.eset.com/threat-center/blog/?p=631

5.)https://www.eset.com/threatcenter/blog/?p=614

我們在2月27日的v.3895更新中,標示該漏洞威脅的名稱為

X97M/Exploit.CVE-2009-0238.Gen。

正如我們最新談論到的Adobe漏洞(詳見:

https://www.eset.com/threat-center/blog/?p=593)這是一個針對性的攻擊,雖然它的特性可能會改變,但就目前的情況來看,短期內它都應該不會轉變成廣泛攻擊的類型。但如果其中一個人感染了該病毒,就可能會影響多人,包括受針對區域內外的電腦。

很明顯,我們不應該隨便開啟Excel文件,就算是可信賴的來源。(針對性的攻擊的其中一個特點,就是攻擊者會使惡意程式看起來像是來自可靠的來源。)所以,千萬不要隨便地開啟任何檔案...微軟建議使用它提供的Microsoft Office Isolated Conversion Environment(MOICE),它可以安裝在

Office 2003或2007。

Adobe已經承諾提供更新檔修正漏洞,Adobe Reader和Acrobat將可以在

3月10日更新:在此期間,使用者和管理員都應該關閉這些產品的JavaScript在(詳見https://www.eset.com/threat-center/blog/?p=593和https://www.eset.com/threatcenter/blog/?p=579。Adobe已經提供了Flash的修正檔

https://www.adobe.com/support/security/bulletins/apsb09-01.html:Randy Abrams亦曾經論述過這問題http://www.internetnews.com/security/article.php/3807431。

網絡釣魚(1)

我們馬來西亞的合作夥提醒我們注意一個頗有創意的網絡釣魚。它針對馬來亞銀行(http://www.maybank2u.com)它是馬來西亞最大的金融集團,並提供最大的網上銀行服務。這詐騙比我們常看到的精巧很多。它就像普通的網絡釣魚,沒有任何個性化的內容,題目是「主題:親愛的

帳戶持有人」然後稱呼你為「親愛的maybank2u帳戶持有人」然後使用聳人聽聞的策略「您需要與我們聯繫,以保護自己免受欺詐。」

受害人須要執行一個有別平常欺詐的步驟。它並不是指示你「按一下這裡取得更詳細的訊息」,它需要受害者執行一些中間步驟。它要求受害者合法地登錄maybank2u網站取得交易授權碼(Transaction Authorization Code),這使它看起來像是一個官方指示步驟。然後他們會指示你開啟一個附在電子郵件的文件和誘騙你填寫用戶名、密碼和授權碼。這是一個不錯的誤導方法。利用徹底的驗證和實際的網站,引誘使用者執行JavaScript代碼,再經由一個中國網站把你的資料傳送到陌生人手中。

網絡釣魚(2)

使用Mac亦不會輕鬆地逃過網絡釣魚。 AppleInsider網站報導了一個關於MobileMe的網絡釣魚攻擊

(http://www.appleinsider.com/articles/09/02/26/new_phishing_scam_targets_mobilem

e_users.html)。在這種情況下,垃圾郵件偽造來自Apple的標題。但當中有一個疑點,(不似Apple真正連絡MobileMe帳戶的郵件)沒有個人化資料(沒有用戶名和加密的信用卡號碼)。此外,Apple並不會的郵件不會要求用戶點擊連接,這連結當然只是為了誘騙受害人到訪假冒的Apple網站。

比起馬來亞的個案,這個網絡釣魚的設計沒有那麼太精密,但有趣的是,它針對的使用者大多認為,因為他們使用Mac而不會發生有關問題 。這告訴了我們(1.)犯罪份子沒有放棄Mac的非法收入來源(2.)即使不能製作惡意程式到Mac (絕對不是:我們看到數量正在逐步增加),它仍然是有安全威脅的存在,目標可以是使用者用,而不是操作系統。如果犯罪份子想詐騙,他們不會在乎你使用什麼系統!